هکرها چگونه به فایل های office شما حمله میکنند؟

هکرها از ترفند جدید برای غیرفعال کردن هشدارهای امنیتی کلان در پرونده های مخرب office استفاده میکنند.

یافته های جدید نشان می دهد مهاجمان از اسناد غیر مخرب برای غیرفعال کردن هشدارهای امنیتی قبل از اجرای کد ماکرو برای آلوده کردن قربانیان استفاده می کنند.

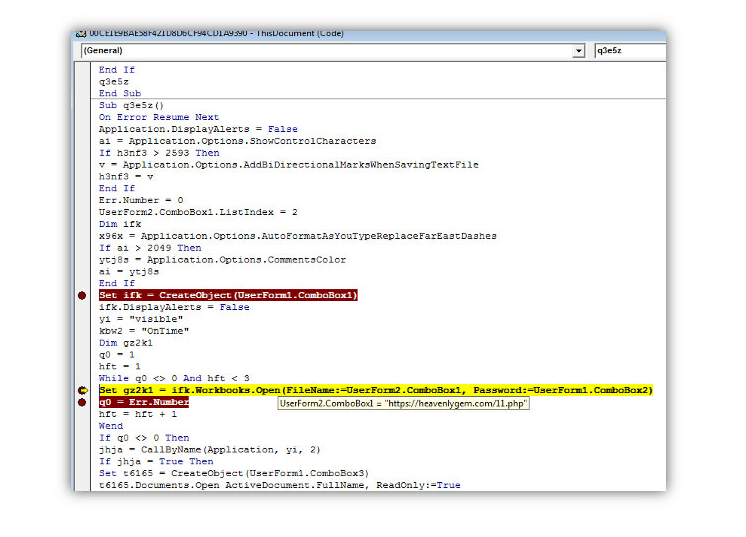

محققان آزمایشگاه McAfee با یک تاکتیک جدید روبرو شدند که “DLL های مخرب (ZLoader) را بدون اینکه هیچ کد مخربی در ماکرو ضمیمه اسپم اولیه باشد،بارگیری و اجرا می کند. “

ویروسهای ZLoader که با استفاده از این مکانیسم منتشر می شوند ، در درجه اول در ایالات متحده ، کانادا ، اسپانیا ، ژاپن و مالزی گزارش شده اند. این بدافزار از نوادگان تروجان بدنام ZeuS است که با استفاده تهاجمی از اسناد Office با ماکرو فعال به عنوان بردار حمله اولیه برای سرقت اعتبار و اطلاعات قابل شناسایی شخصی از کاربران مؤسسات مالی هدفمند ، مشهور است.

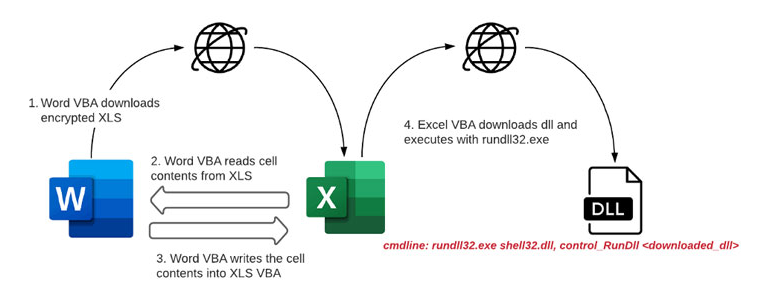

محققان در تحقیق در مورد نفوذها دریافتند که زنجیره ویروس با یک ایمیل فیشینگ حاوی پیوست سند Microsoft Word آغاز شد که با باز شدن آن ، یک پرونده Microsoft Excel محافظت شده با رمز عبور از یک سرور از راه دور بارگیری شد. با این حال ، لازم به ذکر است که ماکروها باید در سند Word فعال شوند تا خود بارگیری آغاز شود.

محققان گفتند: «پس از بارگیری پرونده XLS ، Word VBA محتوای سلول را از XLS خوانده و ماکرو جدیدی برای همان پرونده XLS ایجاد می کند و محتویات سلول را به عنوان توابع در ماکروهای XLS VBA می نویسد.»

«پس از نوشتن و آماده شدن ماکروها ، سند Word خط مشی موجود در رجیستری را به” غیرفعال کردن هشدار ماکرو در اکسل “تنظیم می کند و عملکرد مخرب ماکرو را از پرونده اکسل فراخوانی می کند. پرونده اکسل اکنون بارگیری ZLoader را آغاز می کند. بارگذاری ZLoader پس از آن است با استفاده از rundll32.exe اجرا شد. »

با توجه به “خطر امنیتی قابل توجه” که توسط ماکروها ایجاد می شود ، این ویژگی معمولاً به طور پیش فرض غیرفعال است. با خاموش کردن هشدار امنیتی ارائه شده به کاربر ، حملات قابل توجه است زیرا اقدامات لازم برای خنثی سازی شناسایی و ماندن در زیر رادار انجام می شود.

هم چنین اشاره کردند: «اسناد مخرب نقطه ورود اکثر خانواده های بدافزار بوده و این حملات باعث تکامل تکنیک های آلودگی و مبهم سازی آنها شده و نه تنها محدود به بارگیری مستقیم بار از VBA ، بلکه باعث ایجاد عوامل به صورت پویا برای بارگیری محموله ها است.” “استفاده از این عوامل در زنجیره ویروس فقط به Word یا Excel محدود نمی شود ، اما تهدیدات بعدی ممکن است از سایر ابزارهای موجود برای بارگیری بارهای آن استفاده کند.»