EDR چیست

اهمیت دستیابی به راه حل جامع امنیتی سمت پایانهها (Endpoints) در زیرساخت سازمان برای تمام مدیران امنیتی روشن است. با پیچیدهتر شدن حملات سمت پایانه ها و زیر ساخت های شبکه، ردیابی و جلوگیری از آنها سخت تر از گذشته شده است. در این میان استفاده از چند محصول امنیتی مجزا علاوه بر چند تکه شدن بخش مدیریتی امنیت؛ امکان ردیابی فعالیت های مشکوک را از مدیر امنیت سلب میکند.

سامانه EDR یا Endpoint Detection and Response ، سازمان را در مقابل طیف وسیعی از تهدیدات و حملات پیشرفته سایبری محافظت میکند. شناسایی و اعلام گزارش فعالیت های مشکوک، بد افزارها و شناسایی آسیب پذیری ها در یک اکوسیستم امنیتی از ویژگیهای این محصول یکپارچه امنیتی است. مکانیسمهای امنیتی مختلفی شامل نظارت بر اسناد، ایمیل، سخت افزار، سیستم عامل و نرم افزار، تنها توسط یک عامل پایانه و یک کنسول مدیریتی یکپارچه در سازمان قابل پیاده سازی است.

هر سخت افزاری که به اینترنت متصل است، میتواند به عنوان یک هدف جهت حمله سایبری به حساب آید. اگر در سازمانی با BYOD یا Bring your own devices، موافقت شود شاهد انواع حملات به زیر سازمانی خواهیم بود. سامانه EDR با رصد کردن دستگاهها و رخدادهای شبکه به ارتقای سطح امنیت سازمان کمک میکند. ذکر یک نکته خالی از لطف نیست که تفاوت آنتی ویروس با EDR این است که آنتی ویروس جلوی ورود تهدید را به سیستم و شبکه را میگیرد اما زمانی که یک تهدید از آن بگذرد کار EDR آغاز میشود برای مثال تشخیص حضور یک هکر در سیستم برای آنتی ویروس غیر ممکن است.

محصول EDR

سامانه بومی EDR شرکت فناوری اطلاعات رجـاء در راستای پوشش حداکثری حوزه های ریسک پایانه ها (Client)، تجمیع تکنولوژیهای مختلف بازرسی، نظارت و رمزنگاری را در محصول یک پارچه خود انجام داده است. در این راهکار پایانه ها و سیستم ها جهت کشف هرگونه ناسازگاری در سیاست امنیتی، فعالیت مشکوک سرویس ها و همچنین بدافزارها بررسی میگردد و با تجزیه و تحلیل این فعالیتها با الگوریتمهای پیشرفته به نفوذ و تخریب در زیرساخت سازمان پی میبرد و در آخر با اعمال سیاست مناسب، پاسخ درخور به تهدید انجام میپذیرد.

سناریوی EDR

پیش از بیان قابلیتهای EDR جهت شفافیت موضوع به ذکر چند سناریو میپردازیم:

- در سازمان باج افزار شناسایی شده است در نتیجه برای مقابله با آن مراحل زیر انجام میگیرد.

- در شبکه Rootkit شناسایی شده است پس راه کار EDR برای مقابله با آن مطابق شکل زیر است.

- اگر در یکی از سیستمهای سازمان وجود بدافزار تشخیص داده شود، مراحل زیر طی خواهد شد.

- احتمالا اگر هر یک از برنامههای نصب شده در سازمان بروزرسانی نشود در این صورت به مدیر امنیتی اخطار داده خواهد شد.

قابلیتهای فنی راهکار EDR

در سامانه EDR امکان تعریف سیاستهای امنیتی متنوعی وجود دارد که این سیاستها ساختار این سامانه را تشکیل داده و پیش از استقرار این سامانه میبایست تیمی متشکل از کارشناسان ارشد سازمان و این شرکت با در نظر گرفتن ملاحظات مدیریتی، فنی و امنیتی نسبت به تهیه لیست سیاستهای مورد نیاز اقدام نموده تا پس از تائید مدیریت سازمان، این موارد در سامانه اعمال گردد.

در این بخش به منظور ایجاد درک بهتر از قابلیت های محصول سامانه EDR، این قابلیت ها به تفکیک آورده شده است.

اجزای EDR

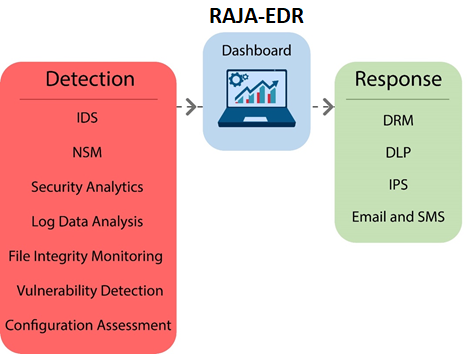

رویکردهای ردیابی و حفاظت نقاط پایانی، میتوانند محدودهای گسترده از ویژگیهای مفید داشته باشند. با توجه به اهمیت کشف آسیب پذیری ها قبل از بروز مشکلات امنیتی و همچنین ردیابی رفتارهای مشکوک، موارد مرتبط به محصول، افزوده شده است در ادامه به تشریح بخش های مرتبط پرداخته شده است.

شکل 1- EDR

Detection (شناسایی مخاطرات و تهدیدات)

بخش های مختلفی در سیستم در جهت یافتن و تحلیل مخاطرات وجود دارد که در زیر هر بخش توضیح داده شده است.

- IDS (شناسایی نفوذ): عامل سامانه EDR سیستم ها را برای یافتن بد افزارها، ناهنجاری ها و Rootkitها در سطح ترافیک شبکه مانیتور میکند. همچنین سرور سامانه با دریافت اطلاعات پایانه ها اقدام به تحلیل نفوذ بر اساس امضاهای موجود مینماید.

- NSM: جمع آوری، تجزیه و تحلیل و مقیاس پذیری نشانه ها و هشدارها در سطح ترافیک شبکه برای جلوگیری، شناسایی و پاسخ به حملات ونفوذهای رایج شبکه یک راه حل جامع است که به سازمان ها کمک میکند تهدیدات پیشرفته را بیابند، درک کنند و خنثی کنند. اولین جزء این سیستم، تجهیزات و منابعی هستند که میخواهیم اطلاعات را از آنها دریافت کرده و با تنظیم مجدد آنها، فرآیندهای مدیریتی و کنترلی خود را اجرا کنیم.

- Log Data Analysis (تجزیه و تحلیل اطلاعات لاگ): ایجنت با خواندن log سیستم عامل و برنامه های کاربردی، آنها را به طور ایمن برای ذخیره سازی و تحلیل به سرور هدایت می كنند. به این ترتیب از خطاهای برنامه یا سیستم، تنظیمات و پیکربندی غلط، فعالیتهای مخرب یا موفقیت آمیز، نقض خط مشی و سایر موارد امنیتی و عملیاتی آگاهی خواهیم داشت.

- File integrity Monitoring (دیدبانی سلامت فایل): عامل EDR با مانیتور کردن سیستم فایل اقدام به شناسایی تغییرات در فایل، مجوز ها، مالکیت اسناد و مشخصه های فایل ها مینماید. همچنین عامل سامانه، کاربر و یا برنامه ایجاد کننده و تغییر دهنده سند را شناسایی میکند و در تحلیل های خود از این اطلاعات بهره میبرد. نصب فایل های مختلف مانند برنامه های کاربردی یا دانلود هر فایل دیگری از سطح اینترنت نیاز به بررسی دارد چرا که ما نمی توانیم هر فایلی را دانلود کنیم (فایل ممکن است دستکاری شده یا به ویروس آلوده باشد). اینجاست که فرآیندی ای به نام File Integrity Monitoring وارد کار می شود. کارایی اصلی آن شناسایی انواع تغییرات در محتوای یک فایل است. مثلا اگر هکری به نحوی وارد سیستم شده باشد و برخی از کدها را تغییر داده باشد، با استفاده از FIM به سرعت شناسایی می شود. به همین دلیل است که بسیاری از نهادهای امنیتی از این فرآیند در سیستم های خود استفاده میکنند تا در صورت هک شدن، هرچه سریع تر متوجه آن بشوند و از بروز خسارت های سنگین تر جلوگیری کنند. برخی از موارد معمول استفاده از FIM شامل مواردی چون دستکاری پیکربندیهای دستگاهها و سرویسها، دستکاری سرویسهای در حال اجرا، تغییر محتوای فایلهای حیاتی و همچنین تزریق کد در فایلها میباشد.

- Vulnerability Detection (شناسایی آسیب پذیری ها): عامل EDR با جمع آوری و ارسال اطلاعات نرم افزارهای نصب شده بر روی پایانه ها به سرور و استفاده از یک مرجع (CVE) اقدام به شناسایی آسیب پذیری ها بر روی سیستم میکند. این تشخیص آسیب پذیری به شناسایی نقاط ضعف سیستمها کمک کرده و به مدیر شبکه این اجازه را میدهد تا قبل از رخداد امنیتی اقدام لازم را انجام دهد. آسیبپذیریها معمولا در توپولوژیهای شبکه، سیستم عاملها، پورتهای باز و سرویسهای اجرا شده بر روی سرور، بر روی Application ها و فایل های تنظیماتی آنها و تقریبا بر روی هر چیزی که دارای سیستم عامل و نرم افزار است قابل شناسایی هستند و در این لایه ها بیشتر وجود دارند. این فرآیند هم بصورت دستی و هم بصورت خودکار توسط نرم افزارهای مختلف انجام میشود اما بصورت کلی فراموش نکنیم که آسیب پذیریهایی توسط نرم افزارها قابل اسکن و شناسایی هستند که تا به حال کشف و برای حل آنها راهکاری ارائه شده است.

- Configuration Assessment (صحت سنجی پیکربندی امنیتی پایانهها): عامل سامانه EDR، استانداردها و شاخصهای ایمنی را مانیتور میکند و پایانه یا نرم افزارهای آسیبپذیر را جهت رفع آسیبپذیری معرفی مینماید.

- Security Analytics (آنالیز امنیتی): با توجه به پیچیده تر شدن تهدیدهای سایبری، نظارت و تجزیه و تحلیل امنیتی در زمان صحیح برای شناسایی و مقابله با تهدیدها ضروری می باشد. به همین دلیل عامل EDR امکان نظارت و واکنش لازم را فراهم می کند، همچنین ارائه اطلاعات امنیتی و تجزیه و تحلیل داده ها در سمت سرور انجام میگیرد. به دلیل پیشرفت سریع بدافزارها و دیگر Exploitهای سایبری، نیاز به فناوریهای آنالیز امنیتی رو به افزایش است. هکرها از تاکتیکهای خلاقانهای برای نفوذ به سیستمهای IT استفاده میکنند. آسیبپذیریهای برنامههای کاربردی Patch نشده را تقویت میکنند، اسکریپتهای مقیم در حافظهای میسازند که برای اسکنرهای بدافزار غیرقابل شناسایی هستند و از Phishing و دیگر انواع مهندسی اجتماعی استفاده میکنند تا از سیستمهای امنیتی IT بگریزند.

اجزای اصلی Security Analytics

- آنالیز رفتاری: در این بخش با تجزیه و تحلیل رفتار غیر عادی کاربر نهایی و همچنین برنامههای کاربردی میتوان به تناقض رفتاری پی برد. برای مثال اگر فردی به سیستمی در خارج از ساعت کاری Log On کند یا دستورات غیر معمول به سرورها ارسال شود، میتواند نشانه نقض امنیتی باشد.

- قابلیت دید و آنالیز شبکه NAV : در این قسمت تمام ترافیک شبکه که شامل برنامهها و کاربران نهایی است تجزیه و تحلیل میشود.

- هماهنگ سازی، خودکار سازی و پاسخ امنیتی (SOAR) : تکنولوژی است که از طریق آن میتوان متوجه رخدادهای امنیتی شد و مطابق آن تصمیم گیری کرد.

- جرم شناسی: این راه کار با آنالیز حملات گذشته و همچنین دادههای موجود پیشبینی از حملات در آینده به شکل گزارش ارائه میدهد. این امر باعث میشود اتفاقات مشابه در آینده رخ ندهند و علائم حمله مشکوک را هشدار میدهد.

Response (پاسخ)

- DRM: در این روش اصل حفاظت، مبتنی بر رمزنگاري اطلاعات است. به گونهای که اطلاعات از لحظه تولید، رمزنگاری شده و کاربر در صورت داشتن مجوز قادر به باز کردن و استفاده از آن میباشد. البته برای ایجاد امنیت با این رویکرد، رمزنگاری اطلاعات بر اساس سیاستهای مشخصشده به صورت خودکار و با کنترل مرکزی صورت میگیرد که در این حالت کاربر به راحتی و بدون هیچگونه بار کاری اضافهای به کارهای خود ادامه خواهد داد. این راهکار از طریق “رمزنگاری در جریان اسناد” اقدام به رمزنگاری اسناد مهم سازمانی بر اساس برنامه های کاربردی مشخص شده میپردازد. در ادامه با توجه به اینکه استفاده از اسناد رمز شده خارج از محدوده منطقی یا فیزیکی تعیین شده امکان پذیر نخواهد بود؛ راهکار مذکور مالکیت معنوی اسناد را به سازمان اعطا مینماید.

- رمزنگاری فایلها: سامانه EDR به صورت پیش فرض شامل فهرستی از نرمافزارهای مختلف و کاربردی بوده و امکان اضافه شدن نرم افزار به این لیست نیز بنا به نیاز مشتریان وجود دارد.

- به منظور رمزنگاری فایلها و محتوا از الگوریتم استاندارد AES با طول کلید 256 بیت استفاده میشود.

- تعیین مدت زمان مجاز دسترسی به فایلها در صورت قطعی شبکه: در صورت قطعی شبکه تصمیمات متعددی جهت دسترسی به اسناد اتخاذ میشود. مثلا در صورت قطعی در شبکه کلا امکان دسترسی به فایل وجود نداشته باشد یا بعد از یک مدت زمان خاص (که توسط ما تعیین میشود) امکان باز کردن اسناد وجود نداشته باشد.

- تعیین مجوز دسترسی به فایلهای یک گروه برای سایر گروهها (به علت داشتن کلیدهای متفاوت)

- کنترل Clipboard و جلوگیری از عملکرد ابزارهای فیلمبرداری و عکسبرداری از صفحه نمایش

- DLP: در این رویکرد، جلوگیری از انتقال اطلاعات در بسترهای مختلف مانند، انتقال از طریق اینترنت، ایمیل و یا انتقال اطلاعات به دیسکهای همراه و حافظههای جانبی، صورت میگیرد که برای برقراری امنیت در این رویکرد از روشهای فیلترینگ و کنترل انتقال داده در بستر شبکه و حافظه و تجهیزات جانبی و با کنترل کپی اطلاعات استفاده میشود. مهمترین ضعف این روش، وابستگی آن به DLP و باقی ماندن اطلاعات به صورت خام است. بنابراین اطلاعات و داراییهای سازمانی همچنان در خطر نشت میباشند و در صورت خروج اطلاعات امکان سوءاستفاده از آنها وجود دارد.

- کنترل تمامی درگاههای سختافزاری فیزیکی و مجازی

- تهیه لیست سیاه و سفید از سختافزارهای مجاز و غیرمجاز جهت اتصال به رایانه

- تعریف لیست سیاه و سفید برای آدرسهای اینترنتی

- امکان اعمال فیلترهای مختلف (Allow و Block) بر روی ویژگیهای بستههای شبکه

- کنترل دسترسی به پرینترهای محلی، مجازی و تحت شبکه

- ایجاد Watermark بر روی صفحات در هنگام چاپ جهت ردیابی اسناد

- فعال کردن ماژول نگهداشت سیستم

- IPS: سیستم جلوگیری از نفوذ یک ابزار امنیتی است که بر فعالیت های یک شبکه و یا یک سیستم نظارت کرده تا رفتارهای ناخواسته یا مخرب را شناسایی کند. در صورت شناسایی این رفتارها، بلافاصله عکسالعمل نشان داده و از ادامه فعالیت آنها جلوگیری میکند. سیستمهای جلوگیری از نفوذ به دو دسته مبتنی بر میزبان و مبتنی بر شبکه تقسیم میشوند. IPS سیاستها و قوانینی را برای ترافیک شبکه حین اعلام آلارم یک IDS هنگام رویارویی با ترافیک مشکوک تعریف میکند، اما این اجازه را نیز به مدیر سیستم می دهد که بتواند عملکرد لازم را تعیین کند.

- Email & SMS: گزارشات در قالب ایمیل و پیامک به مدیر امنیتی ارسال میشود.

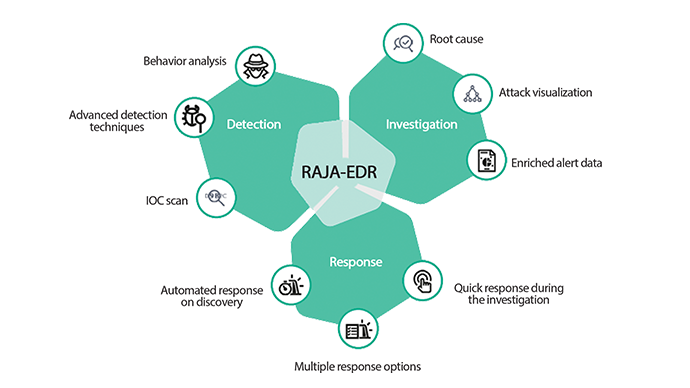

سازوکار EDR

در ادامه به تشریح سازوکار EDR میپردازیم.

- در ابتدا نسخه ایجنت End Point بر روی نقاط پایانی نصب میشود. سیستم عاملهای Windows، Linux و ESX پشتیبانی میشوند.

تذکر: امکان نصب ایجنت بر روی Device های شبکه وجود ندارد.

- انواع لاگها از End Point و همچنین Device های شبکه به سرور ارسال میشود.

- با توجه به آنالیز انجام شده در سرور انواع آلارمها به مدیر امنیتی ارسال میشود. از طرفی امکان اعمال پالیسی (Response) در سرور به شکل اتوماتیک (بر اساس هوش مصنوعی) و دستی وجود دارد.

با استفاده از هوش مصنوعی میتوان در کمترین زمان بهترین واکنش را نشان داد و در تشخیص حملات مشابه پیشین، موثرترین عکس العمل را داشت.

شکل 4- سازوکار EDR

دیگر مزایای EDR

- تشخیص و توقف حملات: حملاتی از قبیل Fileless، حملات روز صفر و باج افزارها متوقف میشوند. همچنین استانداردها و چهارچوب ها با توجه به نیازمندی ها و مشخصه های هر سازمان قابل تعریف خواهد بود. علاوه بر این در راستای بهبود عملکرد در جهت رفع آسیب پذیری، هشدارهای اعلام شده از سوی سامانه شامل توصیه های لازم جهت رفع موارد اعلام شده می باشد.

- تحلیل رویدادنامه ها: عامل سامانه EDR با خوانش رخدادنامه های مرتبط با سیستم عامل و برنامه های کاربردی، رخدادنامهها را به صورت امن به سرور تحلیل و آنالیز ارسال میکند. سرور گزارشگیری سامانه با توجه به قوانین موجود گزارشی شامل خطاهای سیستم عامل و برنامه های کاربردی، پیکربندیهای اشتباه، فعالیتهای بدافزارها و تخطی از سیاستها را بر اساس پایانه های سازمان ارائه میکند.

- کاهش زمان تشخیص نفوذ: در حالت معمول امکان تشخیص نفوذ بسیار زمانبر است اما با استفاده از این راه کار، صرف جویی چشم گیری در زمان و منابع سازمانی خواهیم داشت.

- گزارش رویدادها: در یک داشبورد امکان نمایش وضعیت نقاط انتهایی به شکل گرافیکی وجود دارد.

- پاسخگویی به مخاطرات: عامل سامانه EDR این قابلیت را دارد تا بدون نیاز به پیکربندی خاصی به مخاطرات پیش آمده پاسخ دهد. به عنوان نمونه این عامل قادر خواهد بود تا دسترسی آدرس منبع سیستم مهاجم را بر اساس برخی از ضوابط قطع نماید. همچنین این قابلیت وجود خواهد داشت تا با اجرای دستورات از راه دور و بررسی IOC ها پاسخ مناسبی در خصوص مخاطره پیش آمده داده شود.

- پشتیبانی از انواع سیستم عاملها: در EDR از سیستم عاملهایی از قبیل ویندوز، لینوکس و سیستم عاملهای مجازی پشتیبانی میشود.

- جرم شناسی: سامانه EDR رویدادنامه های لازم جهت بررسی جرم و حصول نتیجه جرم شناسی را در فرمت مناسب در اختیار تیم مرتبط قرار میدهد.

معماری سامانه EDR

در شکل زیر معماری EDR را ملاحظه میکنید.

معماری EDR

معماری EDR مبتنی بر ایجنت است که بر روی میزبان های تحت نظارت اجرا می شوند که لاگها را به یک سرور مرکزی منتقل می کند. همچنین، دستگاههای بدون ایجنت (مانند فایروال ها، سوئیچ ها، روترها، access pointها و غیره) پشتیبانی میشوند و می توانند لاگها را از طریق syslog و یا یک کاوشگر دوره ای از تغییرات پیکربندی خود ارسال کنند تا بعداً داده ها به سرور مرکزی ارسال شود. سرور مرکزی اطلاعات ورودی را رمزگشایی و تجزیه و تحلیل می کند و نتایج را NoSqlDataBase برای فهرست بندی و ذخیره سازی منتقل می کند.

- EndPoint: نقاط پایانی از قبیل کامپیوترها، لپ تاپها و دستگاهای بدون ایجنت هستند.

- Load Balancer: یکی از اجزای کلیدی در زیرساختهای شبکه با امکان دسترسپذیری بالا می باشد، که از آن برای کارایی و قابلیت اطمینان وب سرورها و پایگاههای داده و دیگر سرویسها استفاده میشود. به این ترتیب با توزیع بار ترافیکی روی چند سرور، سرویس به شکل بهینه ارائه میشود.

- Reporter: یک رابط وب انعطاف پذیر و بصری برای استخراج، تجزیه و تحلیل و تجسم دادهها است و در بالای یک خوشه NoSqlDataBase اجرا می شود.

- DataBase Cluster: (NoSqlDataBase) یک موتور جستجوگر تحلیلی متنی و کاملا مقیاس پذیر است. NoSqlDataBase توزیع شده است، به این معنی که دادهها (شاخص ها) به بخش های مختلفی تقسیم می شوند و هر بخش می تواند دارای تکرار صفر یا بیشتر باشد.

یک شاخص از NoSqlDataBase به یک یا چند بخش کوچکتر تقسیم می شود و هر بخش می تواند به صورت اختیاری یک یا چند تکرار داشته باشد. هر بخش اصلی و بخشهای تکراری، خود یک Lucene هستند. بنابراین، یک NoSqlDataBase از تعداد زیادی Lucene تشکیل شده است. هنگامی که یک جستجو بر روی NoSqlDataBase انجام می شود، جستجو به صورت موازی بر روی همه قسمت ها انجام می شود و نتایج با هم ادغام می شوند. تقسیم کردن NoSqlDataBase در جستجو به چندین بخش با هدف مقیاس پذیری و در دسترس بودن زیاد استفاده می شود. هر گره از NoSqlDataBase یک بخش دارد و هیچ تکراری ندارد.

یک خوشه از NoSqlDataBase مجموعه ای از یک یا چند گره (سرور) است که برای انجام عملیات خواندن و نوشتن بر روی فهرست ها با یکدیگر ارتباط برقرار می کنند. استقرار در مقیاس کوچک (۵۰> ایجنت)، به راحتی توسط یک خوشه تک گرهی قابل کنترل است. وقتی تعداد زیادی سیستم جهت مانیتور، حجم زیادی از داده ها و یا بالا بودن دسترسی نیاز است، خوشه هایی با چند گره توصیه می شود.

- Control Server: در این بخش سیاستهای DLP و DRM اعمال میشوند که پیشتر توضیحاتی در مورد این دو خصوصیت بیان شده است.

لزوم بهرهگیری از EDR

در EDR، یکپارچهسازی یکی از مهمترین اولویتها بوده و این سامانه با پوشش حجم وسیعی از نیازمندیهای حوزه امنیت از قبیل مدیریت، کنترل و نظارت بر دادههای سازمانی و رویدادها تا حدود زیادی نیاز مدیران را پوشش میدهد. گزارشهای خروجی این سامانه یکی از مهمترین ابزارهای جمعآوری اطلاعات برای مرکز عملیات امنیت (SOC) بوده و کمک شایانی در تحلیل و جلوگیری از مخاطرات امنیتی مینماید.

با توجه بهسرعت رشد و تغییرات در حوزه فناوری اطلاعات، نیازمندی سازمانها نیز همواره رو به افزایش و تغییر میباشد، لذا بومی بودن این سامانه سبب تسریع در افزودن قابلیتهای جدید و سازگاری با نیاز سازمان میشود.

در اینجا به ذکر برخی دلایل لزوم به کارگیری از EDR پرداخته شده است:

- افزایش تعداد حملات به نقاط انتهایی شبکه است. این در حالیست که از انواع فایروالها، آنتی ویروس و سازوکار افزایش ضریب امنیت سرویسها و سخت افزارها در سازمان بهره برده میشود اما باز هم مورد حملات جدی و گاها جبران ناپذیر قرار میگیرد. این موضوع به قدری مهم است که ناکافی بودن راه حلهای پیشین برای سازمانها مسجل شده است.

- تمام لاگها در یک سرور جمعآوری شده و امکان رسیدن به یک دیدگاه عمیق در شبکه وجود دارد.

- یکی دیگر از عوامل، پیشرفتهتر شدن حملات سایبری است که غالباً این گونه حملات آسانتر از نفوذ به شبکه است. این گونه حملات از این لحاظ پیشرفته هستند که توسط راه حلهای امنیتی گذشته معمولی قلمداد میشوند یعنی جهت حمله از بدافزار استفاده نمیشود و تنها با آنالیز این واکنشها توسط EDR قابل شناسایی هستند.

- از طرفی با استفاده از این راه کار سیاستها به صورت خودکار جهت مقابله با حملات اعمال میشوند.

- مدیریت فرآیند تولید، پردازش، انتقال و امحای داراییهای دیجیتالی در سازمان انجام میشود.

- کنترل دسترسی به منابع براساس حقوق کاربر، شرایط سازمان و ضوابط مدون اعمال میشود.

- حق مالکیت دادهها به سازمان اعطا میشود.

- مسئولیت حفاظت دادههای سازمانی از کاربر سلب میشود.

- هزینه کلی در مدیریت IT و امنیت شبکه کاهش مییابد.

- هزینه و مخاطرات ناشی از سرقت اطلاعات و داراییهای سازمان کاهش مییابد.

مزایای منحصر بفرد EDR

- نخستین سامانه بومی پیشگیری از نشت دادهها

- پشتیبانی از VDI, Thin Client, Workgroup و Domain Controller

- امکان توسعه سفارشی قابلیتها مطابق با نیاز هر سازمان

- سهولت در پیادهسازی، عملکرد شفاف و عدم تداخل در کسب و کار جاری سازمان و کاربر

- انعطافپذیری بالا و امکان توسعه سریع ویژگیهای امنیتی