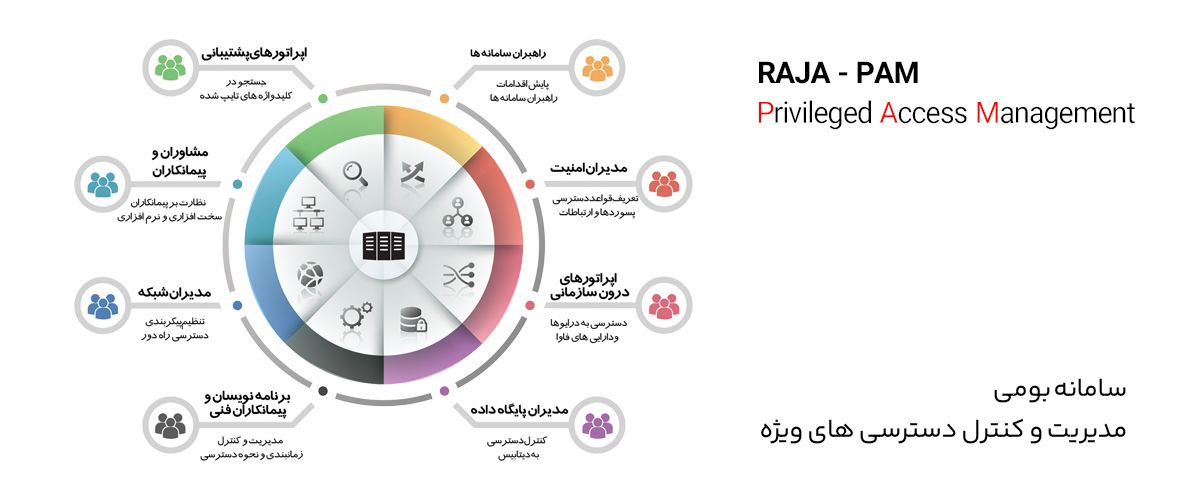

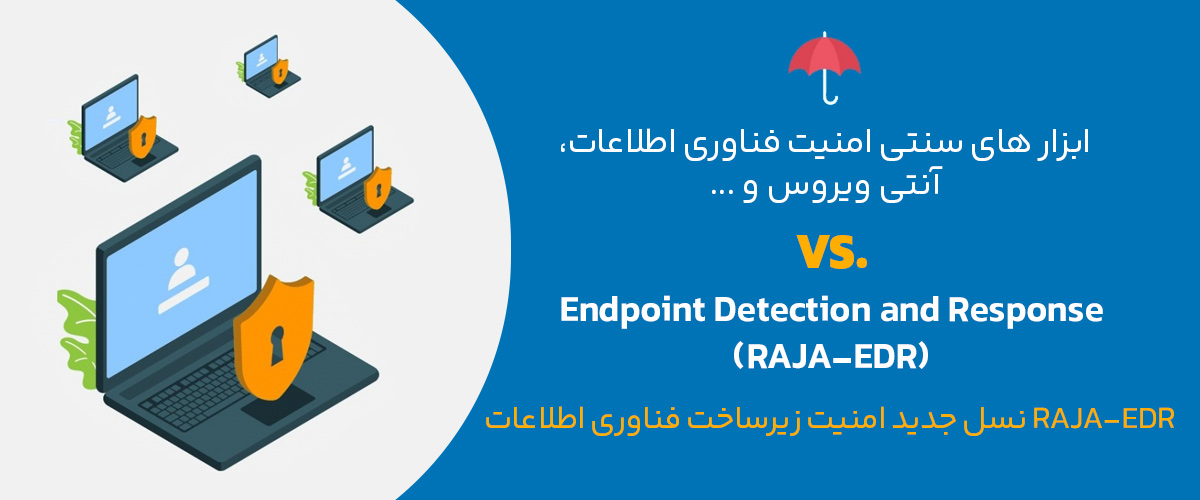

گروه رجـاء شامل شرکت های فناوری اطلاعات رجـاء، توسعه سرمایه گذاری رجاء و دانشگاه رجاء در زمینه فناوری اطلاعات و ارتباطات شامل خدمات مختلف زیرساخت و امنیت، تولید و فروش انواع نرم افزارهای بانکی، صنعتی و خدمات متنوع دیگر در این حوزه مشغول به فعالیت می باشد. شرکت فناوری اطلاعات رجاء با تکیه بر دانش روز و کادری مجرب توانسته در عرصه IT پیشتاز در سطح کشور باشد…