همه روزه اخبار جدیدی در مورد نشت اطلاعات ، تهدیدات کامپیوتری و سو استفاده کاربران منتشر می شود این گونه اشتباهات غالبا به دلیل عدم کنترل و نظارت برسیستم های کامپیوتری رخ می دهد در گذشته بسیاری از حملات با هدف تخریب اتفاق افتاده اند. اما با گذشت زمان و ورود به عصر اطلاعات و ارتباطات هدف حملات نیز تغییر کرده است . امروزه تلاش مهاجمین در راستای دستیابی به اطلاعات سازمانی است . بسیاری از گزارشگران و مشاوران هزینه های امنیتی را تا میلیاردها دلار برآورد کرده اند . با توجه به افزایش کاربران سیستم های اطلاعاتی دسترسی آسان به اطلاعات و رشد و فرایند کاربران مطلع تعداد سو استفاده ها از فن آوری و انواع تهدیدها افزایش یافته است گسترش این نوع حملات لزوم تشکیل تیم امنیتی و یک نرم افزار امنیتی کاملا بومی و مستقل را پیش از پیش مشخص می نماید.

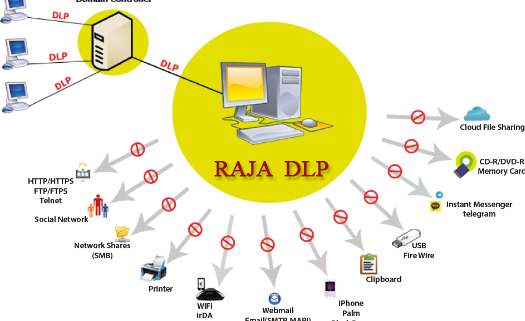

سامانه ی جلوگیری از نشت اطلاعات (DLP) چیست؟

DLP کوتاه شده ی عبارت Data Loss Prevention و به معنای سامانه ی جلوگیری از نشت اطلاعات می باشد. در سامانه ی جلوگیری از نشت اطلاعات (DLP) اطلاعات حساس به وسیله ی محیط های ابری و دستگاه های قابل حمل مانند موبایل، تبلت، لپتاپ از محیط شبکه خارج میشوند و در نتیجه سارقان با حمله به شبکه ی شما نمی توانند به این اطلاعات مهم دسترسی پیدا کنند. در ادامه به بررسی دقیق تر ویژگی های DLP و مزایای استفاده از آن خواهیم پرداخت.

مزایای DLP :

- شما میتوانید به وسیله ی موبایل، تبلت و لپتاپ خود در هر زمان و هر مکان که هستید به اطلاعات خود دسترسی پیدا کنید.

- میتوانید اطلاعات کاربران داخلی و خارجی شبکه خود را مانیتور کرده و در هر زمان آن ها را مشاهده و بررسی نمایید.

- DLP امنیت شبکه شما را افزایش داده و مانع از به سرقت رفتن اطلاعات مهم شما میشود.

- امکان برقراری ارتباط بین اعضای شبکه به صورت امن.

- امکان استفاده از بیش از 60 سیاست امنیتی آماده و ساخت سیاست امنیتی جدید مخصوص سازمانتان.

- امکان مدیریت و رسیدگی به رخداد های سرور با استفاده از یک کنسول تحت وب.

اجزا تشکیل دهنده

- سرور گزارش گیری و رویداد نگاری

- سرور مدیریت کلید های رمز نگاری

- سرور پایگاه داده

- سرور SFTP

- کنسول مدیریت و راهبردی

- عامل کلاینتی

امکانات امنیتی

- تعیین سطح دسترسی به منابع اطلاعاتی بر اساس نقش افراد، سطح حساسیت داده و خط مشی امنیتی سازمان

- امکان تعریف و اعمال سیاست های گروهی در محیط های workgroup / domain

- کنترل تمام درگاه های سخت افزاری سیستم های انتهایی

- اعمال انواع سیاست های امنیتی بر روی دیسک ها، برنامه کاربردی و فایل ها

- رمزنگاری انواع فایل ها و دستگاه ها به صورت نامحسوس و الگوریتم رمز نگاری خاص بومی و غیرقابل بازگشت با استفاده از ویژگی application protection

- رمز نگاری فایل های ارسالی و دریافتی توسط ایمیل و کنترل ایمیل ها بر اساس نوع و پسوند فایل های پیوست شده

- تعیین / تعریف انواع الگوریتم رمز نگاری خاص برای هر گروه

- تعیین مجوز رمزگشایی برای کاربران

- تهیه پشتیبان از کلیه فایل های موجود بر روی دستگاه ها پیش و پس از رمز نگاری

- کنترل و ردیابی چاپگرها با توجه به سطوح دسترسی مختلف ، نام چاپگر ، برنامه های کاربردی مرتبط کاربران ، زمان چاپ ، ip ، mac و …

- قابلیت نشانه گذاری و ردیابی

- انتقال کلیه داده ها بین کلاینت ها و سرور / سرور ها با پروتکل SSL

- قابلیت استفاده از سیاست های امنیتی آماده

- قابلیت ساخت سیاست امنیتی جدید متناسب با نیاز های سازمان خود در سامانه جلوگیری از نشت اطلاعات (DLP)

امکانات مدیریتی سامانه جلوگیری از نشت اطلاعات DLP

- امکان گزارش گیری از نوع و نام چاپگر ، زمان چاپ ، تعدادصفحات چاپ شده ، کاربر و …

- تعریف لیست سیاه و سفید از چاپگر ها، انواع دستگاه های ذخیره سازی و دیگر سخت افزار ها، انواع برنامه های کاربردی

- تهیه خودکار فهرستی از دارایی های نرم افزاری و سخت افزاری سازمان و فهرستی از سخت افزار های مجاز و ثبت تغییرات آن ها

- ثبت و جستجوی سیستم ها بر اساس تاریخ ، زمان و محدودیت آن ها

- تولید گزارشات کامل از فایل های ارسالی و دریافتی در سامانه ایمیل

- اعمال تنظیمات شبکه بر روی کلاینت ها

- مدیریت وصله ها، سرویس ها، درایورها و اشتراک گذاری داده ها

- کنترل انتقال اطلاعات در شبکه

- دسته بندی نرم افزار ها بر اساس دسترسی به شبکه اینترنت

- ثبت ترافیک آپلود و دانلود شبکه به تفکیک اینترانت و اینترنت و بر اساس UDP ، TCP و ICMP

- مدیریت کنترل کلیه تنظیمات شبکه ، IP و PROXY

- تهیه و نمایش گزارشات جامع و بلادرنگ از URL ها و تهیه فهرست های سیاه و سفید از صفحات وب

- امکان تعریف چندین مدیر در سطوح و لایه های کاربردی مختلف

- ارسال پیام های اخطار و هشدار در صورت نقض سیاست ها به مدیر از طریق ایمیل ، پیام کوتاه ، پیام صوتی اجرای یک برنامه و …

- امکان ارسال پیام های سفارشی به کاربران مطابق با سیاست های اعمالی به کاربران

- گزارش نقاط آسیب پذیری کلاینت ها

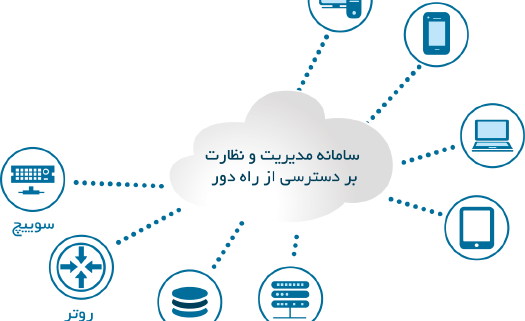

- دسترسی به کامپیوتر ها و کاربران گروه ها و امکان دسترسی راه دور به کلاینت ها از طریق کنسول مرکزی

- تعیین محدوده زمانی مجاز برای روشن کردن و ورود به سیستم و تعیین میزان مجاز استفاده از منابع سیستم برای هر نرم افزار

- امکان گرفتن عکس از صفحه نمایش کاربر در زمان مشخص و براساس یک رویداد خاص

- مشاهده و اعمال تغییرات بر روی انواع کلاینت ها

- مدیریت و شروع به کار دوباره و حالت خواب سیستم ها

- کنترل و نظارت بر فعالیت کاربران در سرتاسر فرایند تولید انتقال پردازش و تغییر محتوای داده

- اعمال سیاست های هشداری و نظارتی براساس تغییرات سخت افزاری و نرم افزاری