نشت اطلاعات چیست؟

امروزه ارتباط و همکاری بیش از هر زمان دیگری در سازمانها آسان شده است. کارها و وظایف، میتوانند از راه دور انجام شوند و به اتوماسیون اداری و اسناد سازمانی حتی از طریق تلفنهای همراه هوشمند نیز میتوان دسترسی داشت.

تصور پیامدهای افشای دادههای محرمانهای که در بسیاری از دستگاهها (سرورها، پایگاه های داده، رایانه های رومیزی، لپ تاپ ها، درایوهای USB و تلفن های همراه) وجود داشته و از طریق روشهای مختلف در حال انتقال هستند، بسیار هولناک است.

نشت اطلاعات در سادهترین حالت، وقتی اتفاق میافتد که اطلاعات مهم و حساستان به دست فرد دیگری میافتد و شما از نظر شخصی، حرفهای، احساسی یا اقتصادی دچار مشکل میشوید.

هر چند گاهی اصطلاح نشست اطلاعات به جای اصطلاح از دست دادن داده (data loss) استفاده میشود اما از دست دادن داده بیشتر به معنی این است که دادههای شما خراب شده یا دچار نقص و مشکلی میشوند.

بیشتر اطلاعات محرمانه از چه طریقی نشت پیدا کرده اند؟

جواب این سوال مرورگر است.

مرورگر کامپیوتر دروازه اصلی ورود به اینترنت است و احتمالاً پرکاربردترین اپلیکیشن روی کامپیوتر شمتا به حساب می آید. شاید این موضوع برای شما چندان قابل توجه نباشد چون استفاده از مرورگر تبدیل به یک عادت روزمره شده اما مجرمین سایبری از این موضوع به خوبی آگاه هستند. به همین دلیل این مجرمین از آسیبپذیریهای مرورگر برای پیدا کردن حفرههای امنیتی استفاده میکنند تا کامپیوتر را به بدافزارهای مختلف آلوده کنند. هدف بدافزارها صرفا خرابکاری نیست چون این کار برایشان سودی ندارد (بهجز باج افزارها). در واقع هدف اصلی این حملات این است که در فاز اول، کنترل سیستم شما را بدست بگیرند و در فاز بعد حداکثر اطلاعات ارزشمند را از آن استخراج کنند.

انواع اطلاعات قابل نشت

اطلاعاتی که میتوانند دچار نشت شوند شامل طیف گستردهای بوده و میتوان آنها را در گروههای زیر دستهبندی نمود:

- اطلاعات آماری

- اطلاعات پروفایلی

- اطلاعات خبری – تحلیلی

- دانش علمی – فنی

- اطلاعات دسترسی به منابع سازمان

چرا مجرمین سایبری به دنبال دادههای شما هستند؟

احتمالاً حجم بسیار زیاد دادههایی که توسط مجرمین سایبری به سرقت میروند موجب تعجب شما شده چون از علت سرقت این دادهها مطلع نیستید. مجرمین سایبری به دو دلیل اطلاعات مردم را به سرقت میبرند.

- فروش اطلاعات

- باج گیری از قربانی ( معمولا در این صورت قربانی تهدید میشود که در صورت پرداخت نکردن مبلغ مورد نظرشان، اطلاعات او را منتشر میکنند)

مجرمین سایبری به این دلیل نام کاربری و پسورد ایمیل شما را هک میکنند تا به محتویات آن دسترسی پیدا کنند. این افراد میتوانند از ایمیلها و پیامهای شما اطلاعات ارزشمندی استخراج کنند مثلا اطلاعات مربوط به اکانتهای مختلف شما، رسید خریدهای آنلاین (که اغلب اوقات حاوی اطلاعات شخصی زیادی است)، زمانبندی سفر و خیلی از جزئیات دیگر…

مجرمین سایبری از کانتکتهای موجود در ایمیل یا تلفن شما برای افزایش میزان گسترش بدافزارها استفاده میکنند بنابراین ممکن است کانتکتهای شما قربانی کمپینهای اسپم مختلفی شوند که همه نوع بدافزار را منتشر میکنند یا این که قربانی حملات فیشینگ شوند.

مجرمین سایبری اطلاعاتی مثل آدرس پستی، تاریخ تولد و سایر اطلاعات شخصی شما را به سرقت میبرند تا از این دادهها برای ورود به سایر اکانتهای شما یا جعل هویت (یا به عبارتی سرقت هویت) شما استفاده کنند. به همین دلیل است که این افراد به دنبال صورتحسابها، قراردادها و سایر اسناد مهم شما هستند.

چه کار هایی باعث نشت اطلاعات میشوند؟

- عدم بروزرسانی مکرر نرمافزارها (اپلیکیشنها، مرورگرها و …) سیستمعامل به محض انتشار جدیدترین نسخه

- عدم استفاده از آنتیویروس و سایر لایههای امنیتی برای محافظت در برابر بدافزارهای نسل دوم (مثل فیلتر ترافیک یا traffic filtering)

- عدم توجه به امنیت رمز عبور و استفاده از رمز عبور تکراری

- استفاده از شبکههای وایفای عمومی برای کارهایی مثل بانکداری آنلاین و خرید اینترنتی

- انتشار اطلاعات شخصی در شبکههای اجتماعی یا ایمیل

- عدم استفاده از احراز هویت دومرحلهای

- عدم تنظیم دریافت هشدار از طرف بانک

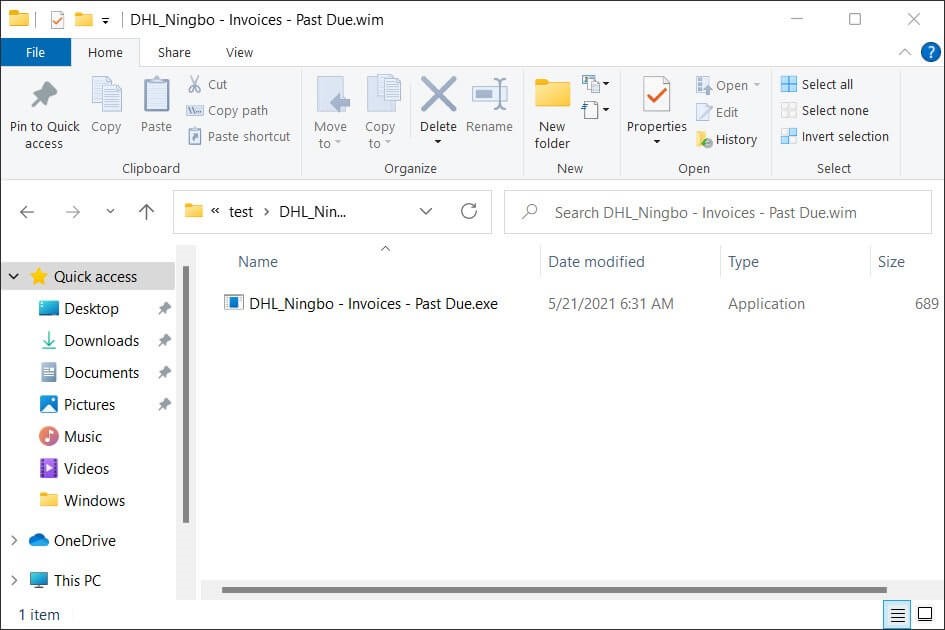

- باز کردن ایمیلهای ارسال شده از سوی افراد ناشناس

- دانلود و باز کردن ضمیمههای ارسال شده توسط افراد ناشناس

راهکارهای جلوگیری از نشت اطلاعات

با افزایش بیسابقه حجم اطلاعات سازمانها و تعداد دستگاههای متصل به اینترنت، مدیریت و محافظت از اطلاعات محرمانه سازمانی تبدیل به یک امر حیاتی شده و نیازمند راهکاری جامع برای حفاظت از اطلاعات است. در این راستا محققان اقدام به ایجاد راهبردهای مختلف جهت جلوگیری از نشت اطلاعات نموده اند که با نام اختصاری DLP ( Data Leakage Preventionیا سامانه جلوگیری از نشت داده) از آنها یاد میشود.

DLP یک راهکار فناورانه برای اطمینان از عدم خروج اطلاعات و منابع سازمان از شبکه و فضای ابری آن است. این راهکار شامل راه حلها، فرایندها و سیاستهایی است که عملیات انتقال دادههای حساس را شناسایی، ردیابی و کنترل میکند.