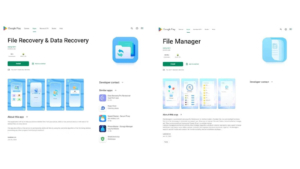

محققان اخیراً متوجه شدهاند که دو اپلیکیشن محبوب مدیریت فایل که در فروشگاه پلی (Google Play Store) چیزی در حدود 1.5 میلیون دانلود و نصب موفق داشته اند، با نامهای File Recovery & Data Recovery و File Manager بدافزارهای سرقت اطلاعات هستند و دادههای کاربران را به سرورهای مستقر خود در چین انتقال میدهند.

اگرچه، Play Store به طور کلی محلی قابل اعتماد برای دانلود اپلیکیشنهای اندرویدی محسوب میشود، اما هر از چند گاهی هکرها موفق میشوند که برنامههای مخرب و آلوده به بدافزار خود را در این فروشگاه منتشر کنند. این دو اپلیکیشن جدیدترین اپلیکیشنهایی هستند که مشخص شده با وجود میلیونها کاربر یک ابزار جاسوسی هستند.

شرکت امنیت سایبری Pradeo با انتشار گزارش جدیدی اعلام کرد که این اپلیکیشنهای آلوده توسط یک توسعهدهنده منتشر شده و بالغ بر 2 میلیون کاربر دارند. به گفته محققان، این دو اپلیکیشن با ظاهر نرمافزارهای مدیریت فایل بر روی گوشی کاربر نصب میشوند، با این حال در ذات خود کدهای جاسوسی را دارند که اطلاعات مهم کاربر را بیسروصدا به سرورهای خود هدایت میکنند.

اپلیکیشن File Recovery and Data Recovery بیشتر از یک میلیون بار از فروشگاه گوگل پلی دانلود و روی گوشی کاربران نصب شده، در حالی که این رقم برای اپلیکیشن File Manager حدود 500 هزار دانلود اعلام شده است.

جمعآوری دادههایی که برای این برنامهها (بدافزار) منطقی نیست!

در بخش توضیحات مربوط به این دو نرمافزار گفته شده که هیچ داده ای از گوشی تلفن کاربر جمعآوری نخواهد شد، اما با این حال محققان شرکت امنیت سایبری Pradeo خلاف این ادعا را ثابت کردند.

بر اساس آنچه در گزارش Pradeo آمده است، بدافزارهای فوقالذکر دادههای شخصی کاربر از جمله موارد ذیل را جمعآوری میکنند:

- اطلاعات مربوط به مخاطبین ذخیره شده

- ایمیل و مخاطبین شبکههای اجتماعی

- تصاویر، صداها و ویدئوهای جمعآوری شده در این برنامهها

- موقعیت مکانی کاربر به صورت آنی

- کد کشور

- نام ارائهدهنده شبکه تلفن همراه

- شماره مربوط به نسخه سیستمعامل

- مدل دستگاه و …

به گزارش Phonearena، این برنامهها اخیراً از Google Play Store حذف شدهاند، با این حال به نظر میرسد که گوشی تعداد بسیار زیادی از کاربران اندرویدی را آلوده کردهاند. نیازی به توضیح نیست که اگر این اپلیکیشنها را روی گوشی خود دارید، باید هرچه سریعتر آنها را حذف کنید.